level 3

小霸王奇妙无穷

楼主

发一个只有两个按键,最简单的密码装置,知识量不多,但也不是少到仅仅作为程序片段,只能透过仪器测试才能观察的程度,至少是一个已经完成实验作品并且能亲手搭一个实物,请同学猜猜密码,个人感觉挺适合初学单片机。

这个程序用MCS51汇编写的,看起来已经很过时了,的确过时了,我承认。不用C语言主要是自己觉得入门比汇编还难,牵扯很多的软件以及C语言语法和本身各种定义,而汇编语法就显得简洁很多,但是这种简洁也是需要有代价的,也是让我无法前进的原因,多数情况下,C语言写一串表达式就能搞定的运算,到了汇编就必需用一大串指令去实现,而这些指令本该由单片机自己去完成的,但是,用汇编同样可以写出相当牛逼的程序,比如浮点数程序,它可以实现开方、三角函数、指数、对数等运算,这些都是我想都不敢想:仅仅是把数搬进移出的汇编竟能强大到如此地步。

最简密码这个程序仅仅是可以运行的水平,没有达到完美的程度,比如对密码正确与否的判断、程序结构是否合理等等。

源程序可以另保存为ASM文件后pruteus编译运行。也可以将有冒号(:)开头的数字另存为HEX文件,这才是能被单片机运行真正意义上的程序。此外,这个习作真的可以实际运行,单片机选STC系列(宏晶单片机),HEX文件如何下载到单片机同样涉及很多知识,比如元器件的购置、焊接,这又是一个故事了。

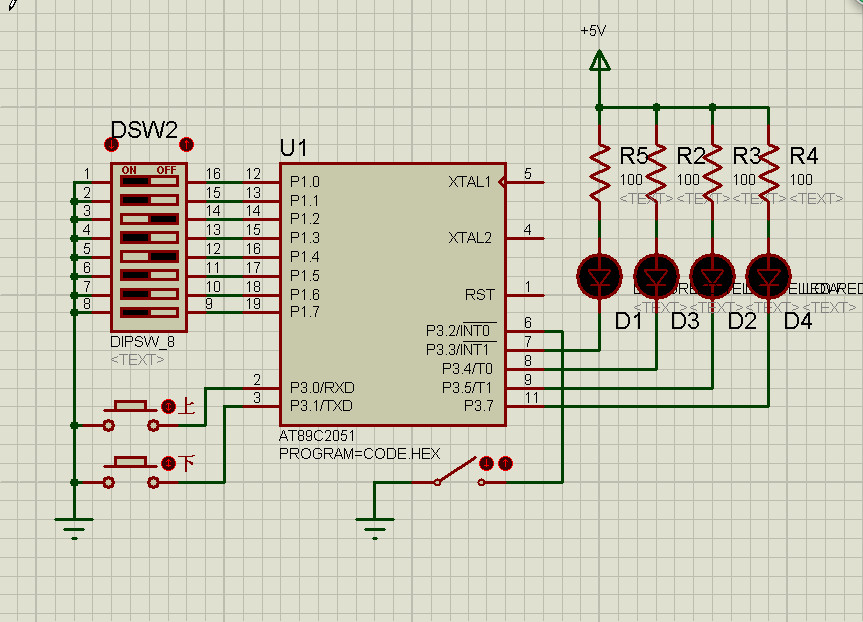

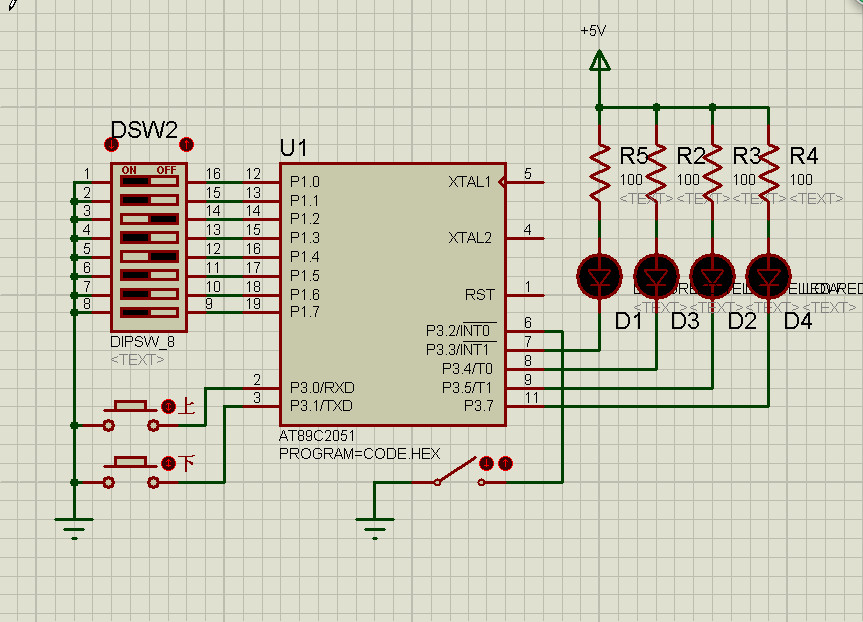

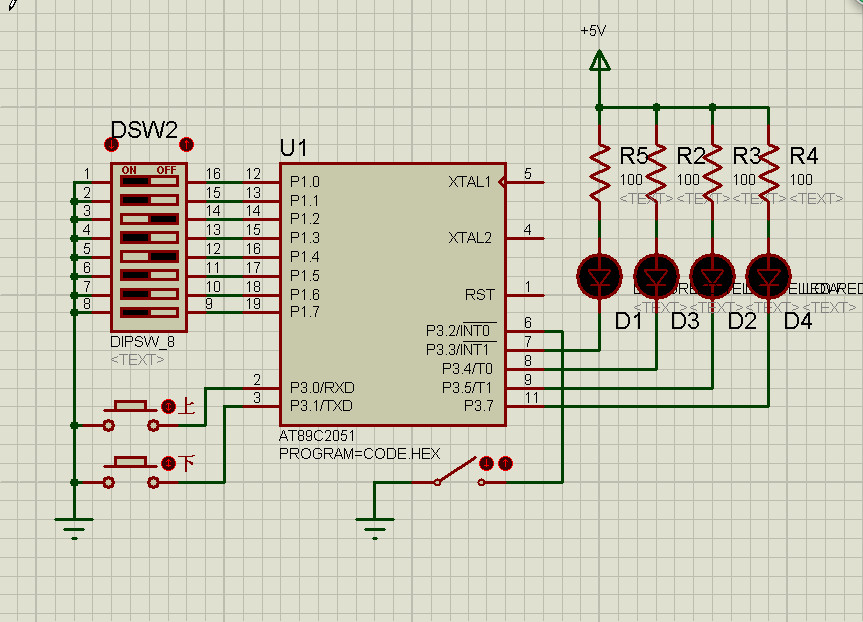

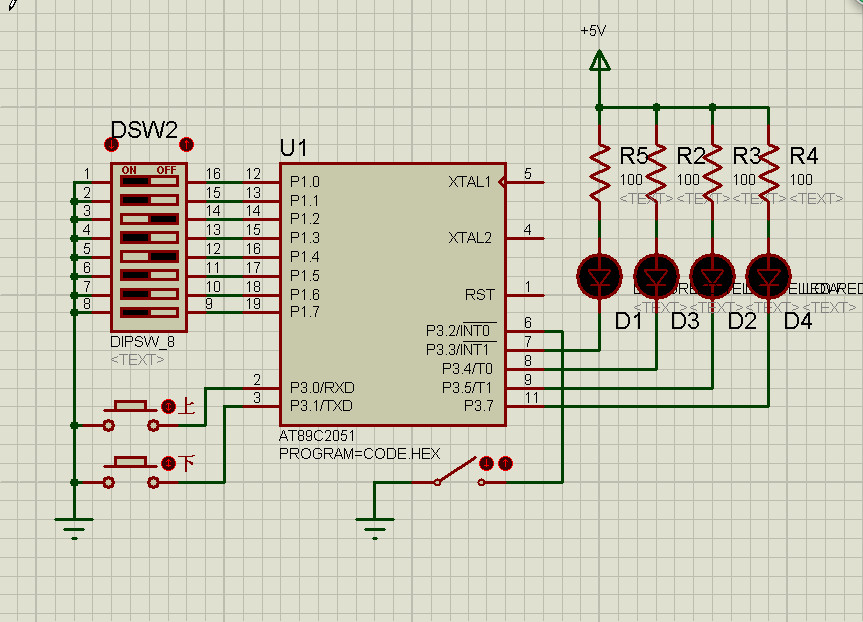

proteus仿真戳图

2019年10月26日 14点10分

1

这个程序用MCS51汇编写的,看起来已经很过时了,的确过时了,我承认。不用C语言主要是自己觉得入门比汇编还难,牵扯很多的软件以及C语言语法和本身各种定义,而汇编语法就显得简洁很多,但是这种简洁也是需要有代价的,也是让我无法前进的原因,多数情况下,C语言写一串表达式就能搞定的运算,到了汇编就必需用一大串指令去实现,而这些指令本该由单片机自己去完成的,但是,用汇编同样可以写出相当牛逼的程序,比如浮点数程序,它可以实现开方、三角函数、指数、对数等运算,这些都是我想都不敢想:仅仅是把数搬进移出的汇编竟能强大到如此地步。

最简密码这个程序仅仅是可以运行的水平,没有达到完美的程度,比如对密码正确与否的判断、程序结构是否合理等等。

源程序可以另保存为ASM文件后pruteus编译运行。也可以将有冒号(:)开头的数字另存为HEX文件,这才是能被单片机运行真正意义上的程序。此外,这个习作真的可以实际运行,单片机选STC系列(宏晶单片机),HEX文件如何下载到单片机同样涉及很多知识,比如元器件的购置、焊接,这又是一个故事了。

proteus仿真戳图